Как да премахнете Windows блокер

Борбата срещу троянците семейство WinLock и MbrLock

Външно, троянецът може да бъде от два основни типа. На първо място, скрийнсейвърът изобщо, поради което не се вижда на десктопа, а вторият: малък прозорец, в центъра. Вторият вариант не покрива целия екран, но знамето все още прави невъзможно за добра работа с компютър, тъй като той винаги успява да отговори на всички други прозорци.

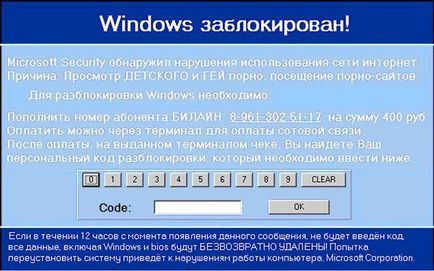

Ето един класически пример за появата на програмата за Trojan.Winlock:

Целта на троянеца е проста: за да получите повече пари за авторите на вируси на жертвите на вирусна атака.

Нашата задача - да се научат как да се бързо и без загуба да се отстранят всички банери, не плащате нищо нападатели. След отстраняване на проблема, трябва да напише декларация в полицията и да предоставят на служителите на реда цялата информация, известна на вас.

Внимание! Текстовете на много блокери отговарят на различни заплахи ( "имате 02:00", "остави 10 опита за въвеждане на код", "ако преинсталирате Windows, всички данни ще бъдат унищожени", и така нататък. Г.). По същество това е нищо повече от един блъф.

Алгоритъм на действията за борба Trojan.Winlock

Модификации блокери има голямо разнообразие, но и на редица известни случаи на много голям. В тази връзка, лечението на заразените PC може да отнеме няколко минути в леки случаи и за няколко часа, ако промяната все още не е известна. Но във всяка ситуация трябва да изпълните следните стъпки:

1. Избор на кода за отключване.

На първо място, опитайте да получите кода за отключване, като се използва формата, можете да въведете текстови съобщения, както и номера, към който искате да го изпратите. Моля, обърнете внимание на следните правила:

Ако искате да изпратите съобщение до номера в полето за номер, въведете номера,Ако генерирания код не съответства - опитайте да се изчисли името на вируса, използвайки предоставените снимки. Под всеки блокер изображение дала името си. Намирането на правилното банера, да си спомня името на вируса и го изберете от списъка с известни блокери. Посочете в падащия списък на името на вируса, който удари вашия компютър, и да копирате получения код в банер линия.

Моля, имайте предвид, че в допълнение към кода, друга информация може да се даде:

Win + D, за да отключите - натиснете клавишната комбинация Windows + D, за да отключите.Използвайте формуляра или Моля, използвайте формуляра - се използва, за да получите номер текст под формата на код за отключване на правото.

Ако вземете нещо, което не би могло да бъде

2. Ако системата е частично блокиран. Тази стъпка се отнася и за случаите, когато знамето е "висящи" в средата на екрана, без да се взема всичко. Ако достъпът е блокиран напълно - преминете към стъпка 3. Task Manager е заключена с подобни на цял екран версии на троянския кон, който трябва да прекрати процеса на зловреден с конвенционални средства е невъзможно.

Използването на останките на свободно пространство на екрана, направете следното:

4. Наръчник вирус търсене. Ако стигнете до този момент, след това се удари в троянски система - новост, и че е необходимо да се търси ръчно.

За да премахнете блокер, ще трябва ръчно да получат достъп до регистъра на Windows, зареждане от външен носител.

Блокиране обикновено започва в един от двата известни методи.

След стартиране в клон на системния регистър

HKEY_LOCAL_MACHINE \ SOFTWARE \ Microsoft \ Windows \ CurrentVersion \ Run

HKEY_LOCAL_MACHINE \ SOFTWARE \ Microsoft \ Windows \ CurrentVersion \ RunOnce

Чрез заместване на системни файлове (един или повече) бягане в клон HKEY_LOCAL_MACHINE \ Software \ Microsoft \ Windows NT \ CurrentVersion \ Winlogon

или, например, taskmgr.exe на файла е.

За работа, ние се нуждаем от Dr.Web LiveCD / USB (или други инструменти за работа с външен регистър).

За да работите с Dr.Web LiveCD / USB зареждане на компютъра от компактдиск или флаш-памет, а след това да копирате следните файлове на флаш картата:

C: \ Windows \ System32 \ конфигурационния \ софтуер * файл не са с разширение *

C: \ Document и Settings \ your_username \ ntuser.dat

Тези файлове съдържат в регистъра на заразената машина. Тяхното разрешаване в програмата Regedit, ние ще бъдем в състояние да почистите системния регистър от въздействието на вируса дейност, и в същото време да се намери на подозрителни файлове.

Сега се движат тези файлове в един функциониращ компютър, работещ с Windows и направете следното:

Стартирай Regedit. отидете в HKEY_LOCAL_MACHINE, а след това File -> Load Hive.

В прозореца, който се отваря, за да се придвижвате файла със софтуера. посочите име (например текущата дата) за участъка, а след това щракнете върху OK.

Този храст е необходимо да се провери следните отрасли:

Microsoft \ Windows NT \ CurrentVersion \ Winlogon:

параметър Shell е равна на Explorer.exe. Ако всички други файлове са изброени - трябва да се запише своето име и пълния път до нея. След това премахнете всички превишението и задайте explorer.exe.

параметър Userinit трябва да бъде равна на C: \ Windows \ system32 \ userinit.exe, (само на точка и запетая в края, където С - буквата на системния диск). Ако даден файл след десетичната запетая - трябва да се напишат имената си и да изтриете всичко, което е след първата запетая.

Има ситуации, в които е налице подобен клон с името Microsoft \ WindowsNT \ CurrentVersion \ Winlogon. Ако този бранш е, че трябва да бъдат премахнати.

Microsoft \ Windows \ CurrentVersion \ Run - клон съдържа настройки за стартиране на обекти.

Особено необходимо е да се обърне внимание на наличието тук на обекти, които отговарят на следните критерии:

Имена приличат на системните процеси, но програмите се управляват от други папки

(Например C: \ Documents и Settings \ Дима \ svchost.exe).

Имена като VIP-порно-1923.avi.exe.

Приложения, които се изпълняват от временната папка.

Неизвестни приложения, които работят от системните папки (например C: \ Windows \ system32 \ Install.exe).

Имената се състоят от произволна комбинация от букви и цифри

(Например C: \ Documents и Settings \ Дима \ 094238387764 \ 094238387764.exe).

Ако подозрителни предмети са налице - техните имена и маршрути, които се записват, както и съответните записи, за да премахнете от стартиране.

Microsoft \ Windows \ CurrentVersion \ RunOnce - също клон стартиране, че е необходимо да се анализират по същия начин.

След приключване на анализа, щракнете върху името на натоварената част (в този случай той се нарича по дата) и изберете File -> Unload Hive.

Сега трябва да се анализира втория файл - NTUSER.DAT. Стартирай Regedit. отидете в HKEY_LOCAL_MACHINE, а след това File -> Load Hive. В прозореца, който се отваря, за да се движите NTUSER.DAT на файла. посочите име за участъка и след това върху OK.

Тук лихвените клонове Software \ Microsoft \ Windows \ CurrentVersion \ Run и Software \ Microsoft \ Windows \ CurrentVersion \ RunOnce. определяне стартиране обекти.

Трябва да се анализира за наличие на подозрителни предмети, както е посочено по-горе.

Също така имайте предвид възможността Shell от клон Software \ Microsoft \ Windows NT \ CurrentVesion \ Winlogon. Тя трябва да има стойност на Explorer.exe. В същото време, ако един клон не е изобщо - всичко е наред.

След приключване на анализа, щракнете върху името на натоварената част (в този случай той се нарича по дата) и изберете File -> Unload Hive.

Получите актуалната корекция и списъка на регистър на подозрителни файлове, трябва да направите следното:

Запазване на секретариата на заразения компютър, в случай че нещо се обърка.

Прехвърлете коригирани регистър файлове към съответните папки на заразения компютър с помощта на Dr.Web LiveCD / USB (копие до замяната на файловете). Файловете, които информация могат да бъдат записвани по време на работа - да държат на флаш-памет и да премахнат от системата. Те трябва да изпрати копие от вируса на лабораторията на "Доктор Уеб" в анализа.

Опитайте да изтеглите заразената машина от твърдия диск. Ако изтеглянето е

успешна и банер там - проблемът е решен. Ако Троянската все още работи,

Повторете целият параграф 4 от този раздел, но с по-задълбочен анализ на всички уязвими и често използвани от вируси системи места.

Внимание! Ако не се зареди след лечение с Dr.Web LiveCD / USB компютър

(Започва циклично рестартиране настъпва BSOD), направете следното:

Уверете се, че папката довереник е софтуерен файл. Проблемът може да се случи, защото в Unix-базирани системи се регистрирате в името на файла се задава (т.е., софтуер и софтуерни - .. различни имена, а тези файлове могат да бъдат в една и съща папка) и коригирана софтуер файл може да бъде добавен към папка без да се записва стария. При зареждане на Windows, какъвто е случаят на писма няма значение, има конфликт, а операционната система няма да се стартират. Ако два файла - Изтриване на стари.

Ако само софтуера, но натоварването не се случва, то е вероятно, че системата е засегната "специални" модификация Winlock. Той се регистрира в клон HKEY_LOCAL_MACHINE \ Software \ Microsoft \ Windows NT \ CurrentVersion \ Winlogon. Shell в обстановка и презаписва userinit.exe файл. Userinit.exe Оригиналът се съхранява в една и съща папка, но под различно име (често 03014d3f.exe). Премахване на заразения userinit.exe и преименуване съответно 03014d3f.exe (име може да е различно, но го намерите лесно).

Тези действия са необходими за зареждане от Dr.Web LiveCD / USB, а след това се опитват да зареди от твърдия диск.

По какъвто и етап нито завършва с битка на троянския кон, трябва да се предпазите от

подобни проблеми в бъдеще. Инсталирайте Dr.Web анти-вирус пакет и редовно

актуализира базата данни с вирусни.

Материали в сайта са предоставени ООД "Доктор Уеб"