Хакерски Wi-Fi WPA

# Iwconfig wlan0 IEEE 802.11abgn ESSID: изключване / всеки режим: Сайтът Access Point: Не-Associated Tx-Power = 14 стока Retry дълъг срок: 7 RTS зр: разстояние Фрагмент зр: изключен ключ за шифроване: разстояние за управление на захранването: разстояние wlan1 IEEE 802.11 лв ESSID: изключване / всеки режим: Сайтът Access Point: Не-Associated Tx-Power = 20 стока Retry дълъг срок: 7 RTS зр: разстояние Фрагмент зр: ключ изключва Encryption: разстояние за управление на захранването: разстояние

Отличен, нашата адаптер се вижда като wlan1 (wlan0 е построен лаптоп адаптер, може да се изключи, за да не пречи). Ние превеждаме wlan1 от Сайтът се поддържа режим на монитор режим:

код:

# Airmon-нг започне wlan1

и погледнете какво се случи:

код:

# Iwconfig wlan0 IEEE 802.11abgn ESSID: изключване / всеки режим: Сайтът Access Point: Не-Associated Tx-Power = 14 стока Retry дълъг срок: 7 RTS зр: разстояние Фрагмент зр: изключен ключ за шифроване: разстояние за управление на захранването: разстояние wlan1 IEEE 802.11 лв режим: Монитор Tx-Power = 20 стока Retry дълъг срок: 7 RTS зр: разстояние Фрагмент зр: разстояние за управление на захранването: разстояние

Просто страхотно, но защо параметър TX-Power (предаване капацитет) само 20 DBM? Ние имаме една и съща адаптера на 27 стока? Опитайте се да добавите мощност (най-важното е да не се прекалява):

код:

# Iwconfig wlan1 txpower 27 Грешка за безжичен поискване "Set Tx Power" (8B26). SET се провали на wlan1 устройство; Аргументът е невалиден.

И после да разбере първото разочарование - задаване на власт по-голяма от 20 стока не може да бъде! Това е забранено от закона в много страни, но не и Боливия! Изглежда, че тук и Боливия, но:

код:

# Iw рег настроен БО корен @ БТ:

# Iwconfig wlan1 txpower 27

... и всичко върви гладко, Боливия много ни помогна, благодаря ти за това.

Това, което имаме на този етап? Нашият мощен Wi-Fi адаптер е настроен на максимална мощност в режим, режим на монитор и чака заповед да mon0 интерфейс. Това е време да погледнем и да слушате предаването. Това е много проста:

код:

# Защитен режим / MNT корен @ БТ:

# Mount / сътрудничество / sda1 / MNT корен @ БТ:

където / сътрудничество / sda1 - файла с външна светкавица устройство (да се намери къде да се вдигне във флаш-паметта в твоя случай може да се рови в резултатите от dmesg изход).

Така например, тече airodump-нг пакет за запис само една мрежа от списъка в testcap.cap файл:

код:

# Airodump-нг -bssid a0: 21: В7: a0: 71: 3c -w testcap mon0

Сега можете да се налее чаша кафе и дъвчете по един сандвич, докато чака следващия клиент не желае да се придържат към точката за достъп, както и да ни даде така желаната ръкостискане. Между другото, след като получи ръкостискане в горния десен ъгъл ще бъде предупредително съобщение: WPA ръкостискане: A0: 21: B7: A0: 71: 3C. Цялата работа е направено, и можете да преминете към следващата глава.

Когато всички сандвичи podedu, кафе, вече не се изкачва ръкостискане все още не, идва на ум светлата идеята, че би било хубаво да се бърза клиент ръкостискане. За тази част от пакета Aircrack-нг включва специален инструмент, който позволява на потребителите да изпращат искания deassotsiatsiyu (изключване) на точката за достъп и клиентът иска да се свърже отново, и това е, което ние очакваме. Тази програма се нарича aireplay-нг и стартирате то трябва да бъде в отделен прозорец, заедно с airodump-нг работи, така че да може едновременно да записва резултатите. Изпълнете deassotsiatsiyu:

код:

# Aireplay-нг -deauth 5 -а a0: 21: В7: a0: 71: 3c -С 00: 24: 2b: 6d: 3е: d5 wlan1

И това е всичко! Даването на тази магическа команда сега може просто да седнете и да гледате на резултатите от своята интензивна дейност, радост за всички пристигащи и пристигащи ръкостискане (те се съхраняват в текущата папка в wpa.cap файл и лог файл се записва в besside.log). Пароли WEP-мрежи, хакнат besside-нг, могат да бъдат намерени, както и в дневника си.

Е, в резултат на огромна работа сме натрупали * .cap-файлове, съдържащи ръкостискане и може спокойно да преминете към четвърта глава. Но нека да видим какво можем уловени и оценка на качеството на ръкостискането.

Бързо се прецени дали е налице ръкостискане файл, можете да използвате един много прост разговор Aircrack-нг:

код:

Aircrack-нг -lt; -gt файла;

Ако имате ръкостискане Aircrack-нг ще BSSID, ESSID и броя на ръкостискане за всяка мрежа:

Aircrack-нг ръкостискане вижда Linksys, брато

Въпреки това, по-горе споменах, че използването на Aircrack-нг може да прецени само дали ръкостискане, и това не е случайно. Фактът, че Aircrack-нг не се различава добър EAPOL-анализатора и може лесно да се покаже наличие ръкостискане, където тя не съществува (или по-точно е, но неработен). Нека да отнеме дълбоко в дивите земи на EAPOL-пакети, използващи Wireshark (не прекалено мързеливи и любопитни читатели не могат да прекарват ценно време и отиват директно на глава 4).

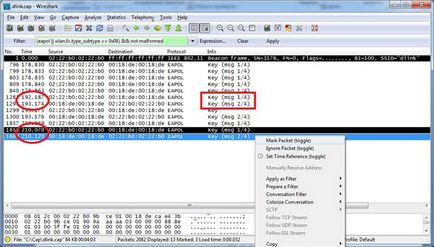

Отвори в Wireshark ни * .cap-файл и дава израз

код:

(Eapol || wlan.fc.type_subtype == 0 × 08) -amp; -amp; не деформиран

като филтър, за да видите сред купищата торби за боклук само от интерес за нас.

Ето кои са те, осъществи диалог

Така че, това, което виждаме? Най pevy пакет в списъка е рамката Beacon, носещ информация за безжичната мрежа. Той е и показва, че мрежата се нарича "Dlink". Това се случва, че рамката Beacon не е във файла, а след това да се извърши нападение, ние трябва със сигурност знаете ESSID мрежа, и предвид факта, че това е случай чувствителен (да, "Dlink", "Dlink" и "Dlink!" - това са три различни ESSID) И например, тя може да включва пространства в най-неочаквани места, например в края. Чрез определянето в този случай е неправилно ESSID да атакуват, ние сме обречени на провал - паролата не може да се намери, дори ако тя е в речника! Така че, който има Beacon рамка в ръкостискане файл е очевиден плюс.

На следващо място са EAPOL-Key пакети във файл, от които се състои в действителност собствен ръкостискане. Като цяло пълна EAPOL-ръкостискане трябва да съдържа четири последователни пакет от съобщ (1/4), съобщ (4/4), но в този случай не сме били твърде щастлив, че успях да се намеси само първите две двойки, състоящи се от съобщ (1/4) и MSG (2/4). Красотата е, че тя е в тях се прехвърля цялата информация за паролата за хеш WPA-PSK, и те трябва да се извърши нападение.

Нека да разгледаме по-подробно първите няколко съобщ (1/4) и съобщ (2/4) (оградена с червен правоъгълник). Те точка за достъп (гара) 02: 22: B0: 02: 22: B0 предава случайното число Анонс клиент (клиент) 00: 18: DE: 00: 18: DE първи EAPOL-ръкостискане пакети и получава обратно SNonce и MIC, изчислява въз основа на клиента получи Анонс. Но обърнете внимание на времевия интервал между съобщ (1/4) и съобщ (2/4) - това е почти пълна секунда. Това е много, и че е възможно пакети съобщ (1/4) и съобщ (2/4) принадлежат към различни ръкостискане (което със сигурност ще направи невъзможно да се отгатне паролата, дори да го има в речника), вместо да се налага да се намеси контролно участие съобщ ( 3/4) и съобщ (4/4), за да се провери, че е невъзможно. Следователно първото ръкостискане е много съмнително качество, въпреки че изглежда доста валиден.

За щастие, в този случай имаме още един чифт пакети съобщ (1/4) и съобщ (2/4), с интервал от време между тях само 50 милисекунди. Много е вероятно показва, че те принадлежат към една и съща ръкостискане, така че да ги избираме да атакува е. Етикет на Beacon рамката, и тези пакети кликнете с десен бутон и изберете Марк пакет (смяна) и да ги запишете на нов файл, като изберете "Save As ..." и не забравяйте да сложите отметка в маркираните пакети:

Запазване на придобитите преумора!

В края на тази глава искам да спомена, че нападението все още се препоръчва да се използва "пълноправен" ръкостискане с Beacon рамка и цялата последователност на EAPOL-пакети от първия до четвъртия. За да направите това, Wi-Fi-оборудване трябва да бъде много добре ", чувам" и точката за достъп и клиент. За съжаление, в реалния живот не винаги е възможно, така че трябва да правят компромиси и да се опита да "съживи" полумъртъв ръкостискане ръка, както е показано по-горе.

Глава 4. От ръкостискане - паролата.

Внимателният читател ще отдавна разбра, че WPA се справи дори и с ръкостискане и директен атакуващ ръка е равносилно на лотария, организатор на който е собственик на точката за достъп, задайте парола. Сега, когато имате на вашите ръце повече или по-малко качествена ръкостискане следващата ни задача - Предполагам, че това е паролата, която е всъщност спечели от лотарията. Няма мозък, че има благоприятен изход никой не може да гарантира, но неумолимите Статистиката показва, че най-малко 20% WPA-мрежи успешно подложени на напукване, така че не се отчайвайте, защото причината за приятели! На първо място е необходимо да се подготви речник. WPA-речник - е обикновен текстов файл, съдържащ всеки ред една опция парола. Като се имат предвид изискванията за пароли WPA стандартни възможни пароли трябва да имат най-малко 8 и не повече от 63 знака и могат да съдържат само цифри, латински букви на главни и малки букви и специални символи като! @ # $%, И така нататък (Между другото се счита тази азбука, за да бъде доста обширна). И ако от горните не е толкова лесно и по-ниската граница на всички е ясно дължина на паролата (поне 8 символа и точка). Пляскане парола от 63 символа в речника - напълно безсмислена дейност, така че е разумно да се ограничи максималната дължина на паролата в речника на символите 14-16. Качествена речник (и за които оценка на успеха на резултатите 20%) тежи повече от 2 GB и съдържа около 250 млн възможно продукт с дължина на паролата в споменатите диапазон 8-16 знака. Какво трябва да се включи в тези kombintsii възможни пароли? Първо, ясно, цялата осем цифри гама, която според статистиката отчита почти половината от всички разкрити пароли. След 8-цифрен пасне най-добре на различни дати, като 05121988. Пълна цифрова vosmiznak е 10 ^ 8 = 100 милиона комбинации, които само по себе си е доста. В допълнение, драйверите за борба речник военни трябва да се изисква да включат думата най-често се използват като пароли, като например интернет, парола QWERTYUIOP, имена и т.н., както и техните мутации популярните суфикси разширение парола (едноличен лидер в тази област е Със сигурност суфикса 123). Т.е. Диана ако паролата е твърде кратък, за да отговаря на стандартите WPA, интелигентен потребител в повечето случаи да допълни своята diana123, в същото време като по този начин се увеличава (на опитния му око) тайна парола. Тези популярни суфикси са също няколко desyatkov.Esli независимо събира речник счупи можете да Google за ключови думи, WPA списък от думи и да изтеглите готов речник (не забравяйте за насочване, защото доста наивно да се надяваме за успеха на преследва китайския ръкостискане в български речник и обратно), или да се търси подходящ тук в този Temko.

но така може да се използва за създаване на Крънч различни комбинации от основни думи

Изготвяне на няма речник (obzovem го wordlist.txt за яснота) се насочва директно към избора на парола. Изпълнете Aircrack-нг със следните параметри:

код:

# Aircrack-нг -e -lt; ESSID-GT; Ь -lt; BSSID-GT; -w wordlist.txt testcap.cap

Прочетете също рана WiFi (WEP).